Jak poprawić bezpieczeństwo endpointów? Dowiedz się!

Jak poprawić bezpieczeństwo endpointów – to pytanie zadałem sobie po raz pierwszy, gdy doszło do incydentu związanego z ransomware w jednej ze współpracujących firm. Sprawdź, które działania przyspieszą twoją reakcję na zagrożenia i zabezpieczą sieć firmową od środka. Pokażę ci sprawdzone metody i narzędzia, które wyeliminują wiele słabych punktów w typowym środowisku IT. Bez owijania w bawełnę – zacznijmy od konkretów.

Najważniejsze informacje z tego artykułu:

- endpointy to każde urządzenie podłączone do sieci firmowej, a więc podatne na cyberataki;

- bezpieczeństwo można zwiększyć stosując hasła z kilkunastu znaków i uwierzytelnianie wieloskładnikowe;

- warto wdrożyć koncepcję Zero Trust i ograniczać przywileje użytkowników;

- ochrona musi zawierać antywirus, firewall, szyfrowanie danych i systemy EDR/XDR;

- zarządzanie bezpieczeństwem warto zlecić MSP lub wykorzystać centralną konsolę z funkcją automatyzacji.

Co to są endpointy i dlaczego warto zadbać o ich bezpieczeństwo?

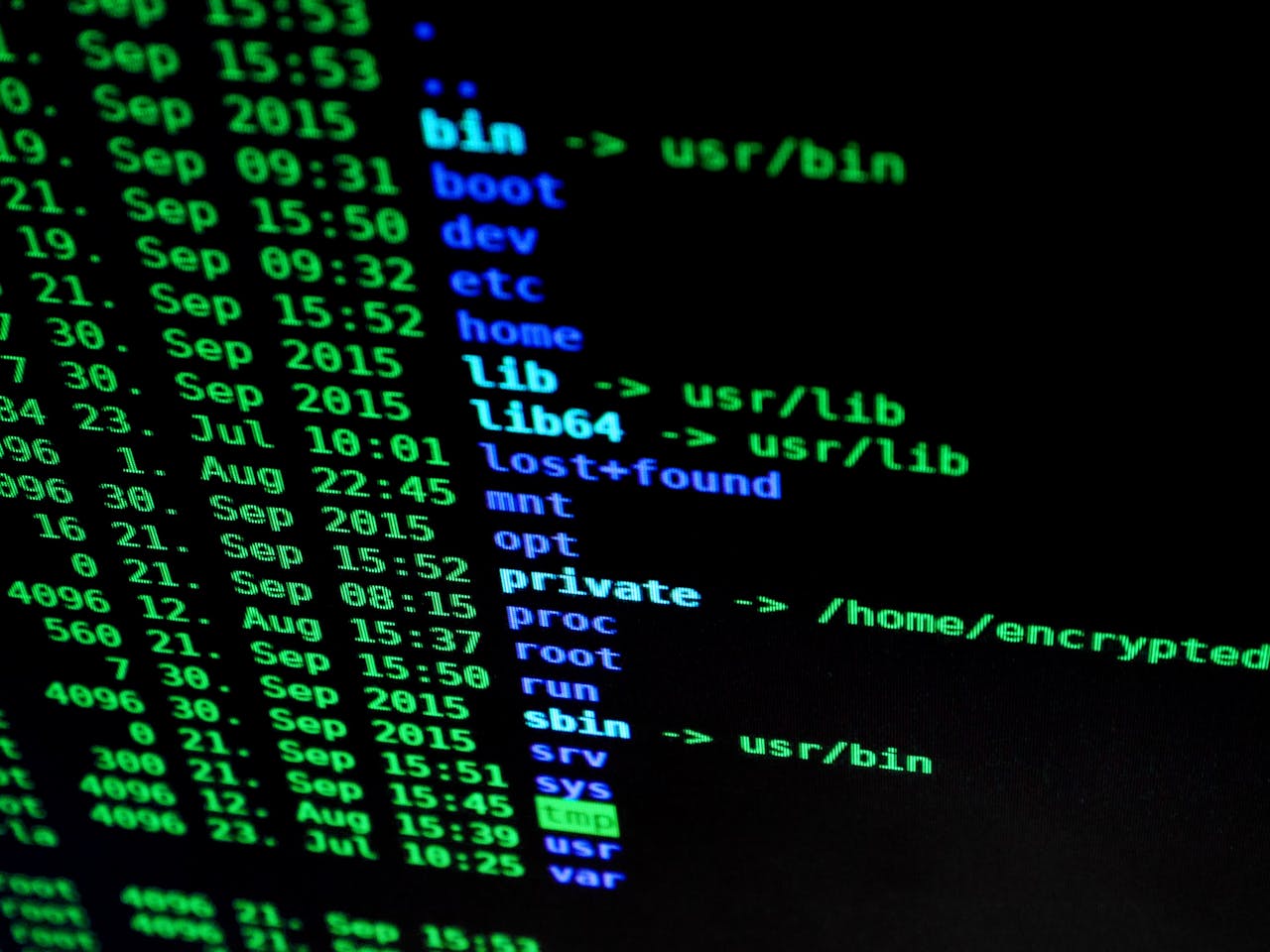

Endpointy to wszystkie urządzenia, które łączą się z firmową siecią – komputery stacjonarne, laptopy, tablety, drukarki, serwery, urządzenia mobilne i IoT.

Cyberataki coraz częściej rozpoczynają się właśnie od urządzenia końcowego, które nie ma odpowiedniego zabezpieczenia.

Każdy niezabezpieczony laptop lub smartfon może posłużyć hakerowi jako brama do systemów firmowych.

Dlatego ważne jest, by nie pomijać nawet niszowych sprzętów jak drukarki czy terminale POS.

Jak poprawić bezpieczeństwo endpointów?

Możesz poprawić bezpieczeństwo endpointów dzięki połączeniu dobrych praktyk administracyjnych i dedykowanych narzędzi ochrony. Skupię się na metodach, które sam wdrożyłem w firmach z branży produkcyjnej, finansowej i technologicznej.

Te strategie nie tylko zatrzymały infekcje, ale też przyspieszyły czas reakcji na incydenty o ponad połowę.

Oto konkretne kroki, które możesz wdrożyć samodzielnie lub z pomocą dostawcy usług IT.

Stosuj silne i unikalne hasła

Hasło powinno składać się z przynajmniej 12 znaków, zawierać małe i wielkie litery oraz cyfry.

Unikaj oczywistych fraz i regularnie zmieniaj hasła w systemach krytycznych. Nie używaj tego samego hasła do różnych systemów czy usług – to najkrótsza droga do pełnego przejęcia konta.

Użytkownikom warto zasugerować menadżer haseł do bezpiecznego przechowywania danych logowania.

Wdrażaj uwierzytelnianie wieloskładnikowe (MFA)

Uwierzytelnianie wieloskładnikowe wymaga więcej niż jednego czynnika logowania – np. hasło i kod SMS.

Zdecydowanie zalecam korzystanie z rozwiązań jak Cisco Duo, które umożliwiają także logowanie za pomocą biometrii lub powiadomień push.

Włączenie MFA na endpointach obniża ryzyko kradzieży danych uwierzytelniających nawet o 90%. To prosty krok, a jednocześnie ogromna bariera dla atakującego.

Wdrożenie modelu Zero Trust

Zakładam, że żaden użytkownik ani urządzenie nie jest godne zaufania dopóki nie zostanie zweryfikowane.

System sprawdza tożsamość i zgodność urządzenia za każdym razem przed nadaniem dostępu. Implementacja Zero Trust pozwala ograniczyć boczne ruchy atakującego – nawet jeśli zdobędzie dane logowania.

Warto połączyć je z segmentacją sieci i kontrolą ruchu między urządzeniami.

Wskazówka: Jeśli dopiero zaczynasz wdrażać Zero Trust, najpierw zinwentaryzuj wszystkie urządzenia podłączone do sieci i oznacz te o największej wartości biznesowej.

Utrzymuj aktualność oprogramowania i systemów

Niezaktualizowane oprogramowanie często zawiera luki, które hakerzy wykorzystują jako pierwsze.

Stwórz harmonogram aktualizacji systemów oraz aplikacji – najlepiej z wykorzystaniem narzędzi do automatyzacji patchowania.

Każda minuta zwłoki w aktualizacji zwiększa powierzchnię ataku i szansę na infekcję zero-day.

Narzędzia takie jak Heimdal Patch & Asset Management znacznie ułatwiają ten proces.

Zastosuj odpowiednie zabezpieczenia techniczne (EDR, firewall i antywirus)

Oprócz ochrony klasy AV warto wdrożyć EDR (np. Cisco Secure Endpoint) i firewalle monitorujące ruch wychodzący i przychodzący. Systemy EDR analizują zachowanie użytkownika i procesów, wykrywając niestandardowe działania na urządzeniu.

EDR nie tylko wykryje incydent, ale też pozwala natychmiastowo zablokować, odizolować i przeanalizować zainfekowane urządzenie.

To ogromna przewaga w przypadku ataków typu ransomware czy fileless malware.

Przeszkól zespół z zagrożeń i najlepszych praktyk

Nawet najlepszy system techniczny nie pomoże, jeśli użytkownik kliknie w złośliwego linka.

Regularne szkolenia, symulacje phishingowe i kampanie informacyjne są równie ważne jak zabezpieczenia techniczne. Pracownik, który wie jak wygląda próbka phishingu, stanie się dodatkową linią obrony.

Rozważ korzystanie z usług firm szkoleniowych takich jak EITT – wiedzą jak edukować zespoły na poziomie praktycznym.

Jakie korzyści daje poprawa bezpieczeństwa endpointów?

Większa kontrola nad urządzeniami i tożsamościami użytkowników przekłada się na realne ograniczenie ataków.

Możesz śledzić zachowanie użytkowników, wykrywać anomalie i reagować zanim dojdzie do wycieku danych.

Unikniesz przestojów, kosztów incydentów i potencjalnie kar wynikających z naruszenia RODO. W rzeczywistości, poprawa ochrony endpointów to również poprawa ciągłości działania firmy.

Co jeszcze wpływa na bezpieczeństwo endpointów?

Oprócz narzędzi i zasad bezpieczeństwa warto wdrożyć politykę BYOD i kontrolę dostępu do portów USB.

Dowolny pendrive może być nośnikiem złośliwego oprogramowania – dlatego zalecam ograniczenie ich użycia. W polityce BYOD powinieneś zdefiniować, które urządzenia mogą mieć dostęp do jakich zasobów i jak są zabezpieczane.

Jak rozwiązywać typowe problemy z ochroną endpointów?

Jeśli masz problem z wdrożeniem polityki bezpieczeństwa, zacznij od infrastruktury – inwentaryzacja wszystkich urządzeń to podstawa.

Nastepnie sprawdź, czy masz system EDR, firewall i aktualne oprogramowanie antywirusowe – to pierwsze trzy narzędzia, które powinieneś wdrożyć. Nie ignoruj szkoleń – z mojego doświadczenia wynika, że 70% udanych ataków wynika z błędu człowieka.

Ostatni krok to stały monitoring – możesz to zrobić sam, ale dużo firm zleca go zewnętrznym partnerom (MSP).

Podsumowanie

Poprawa bezpieczeństwa endpointów wymaga działania na wielu poziomach – od haseł, przez aktualizacje, po szkolenia i segmentację sieci. Urządzenia takie jak laptopy, tablety i serwery to pierwszy cel cyberataków – dlatego nie możesz ich pomijać w strategii bezpieczeństwa. Wdrożenie systemów EDR/XDR, szyfrowanie oraz model Zero Trust znacząco ograniczają ryzyko poważnych incydentów. Zadbaj, by twoje urządzenia przestały być najsłabszym ogniwem infrastruktury.

Zacznij wdrażać nowe praktyki jeszcze dziś – każda godzina zwłoki to szansa dla atakującego.

FAQ

Q: Jakie urządzenia zaliczają się do endpointów?

A: Każde urządzenie fizyczne podłączone do sieci – komputery, laptopy, drukarki, smartfony, tablety i IoT.

Q: Czy wystarczy sam antywirus do ochrony urządzeń końcowych?

A: Nie. Potrzebujesz także EDR/XDR, firewalla, polityk dostępu i regularnej edukacji zespołu.

Q: Kiedy warto wdrożyć model Zero Trust?

A: Najlepiej jak najszybciej – niezależnie od wielkości firmy, model ten zwiększa bezpieczeństwo sieci.

Opublikuj komentarz